最近,Lee Brian 在我的父亲、Linux 和我中撰写了一篇关于她个人 Linux 故事的精彩文章。在对该文章的一些评论中,引发了关于病毒和 Linux 的讨论。虽然大多数 Linux 社区都认为病毒在 Linux 中不如在其他一些操作系统中那么严重,但我们与之共享文件的一些人会受到病毒和其他恶意软件的影响。

也许您的计算机上有一个 Microsoft Windows 用户可以访问的共享文件夹。也许您所在单位的 IT 部门要求在您网络上的所有计算机上安装防病毒软件。在这种环境中,我们如何保护他们和我们自己?

这就是开源防病毒引擎 ClamAV 的用武之地。我已经在 Mac OS X 和 Linux 上使用 ClamAV 近 10 年了,发现它是特洛伊木马、病毒和恶意软件的有效威慑。它的源代码在 GitHub 上以 GNU 通用公共许可证提供。

在 Linux 服务器上,ClamAV 可以作为守护程序运行。它可以为扫描来自其他进程发送的文件的请求提供服务。这些可能包括垃圾邮件过滤器或 Samba 共享上的文件。ClamAV 通常从命令行运行,但也有第三方开发人员为其创建了图形用户界面。

在 Fedora 上

dnf -y install clamav clamav-update

在 Ubuntu 上

sudo apt-get install clamav

对于其他版本的 Linux 和 Unix,说明 可用。

安装 ClamAV 后,可以通过使用 "su" 或 "sudo" 切换到 root 并在命令行输入 "freshclam" 来获取更新。更新病毒定义后,您就可以扫描您的系统了。扫描时可以使用许多选项,您可以参考 此手册页 以了解选项。

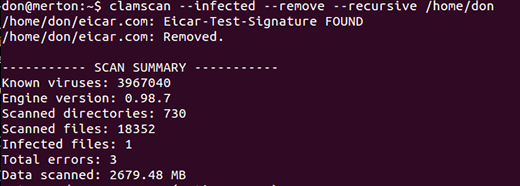

我个人最喜欢的命令是 clamscan --infected --remove --recursive /home,它递归扫描我的主目录并打印出受感染的文件。

与维护系统完整性同等重要的是检测 rootkit。根据 维基百科,“Rootkit 是一组计算机软件,通常是恶意的,旨在允许访问通常不允许的计算机(例如,未经授权的用户),同时掩盖其存在或其他软件的存在。”

我发现 ClamAV 并非总是能有效地检测和消除 rootkit。幸运的是,开源 Rootkit Hunter 可供下载,并且易于安装。只需使用您选择的软件包管理器安装 rkhunter 软件包即可。rkhunter 有一个手册页,您需要查阅它以选择各种使用选项。我选择采用默认设置,并直接从命令行运行它,'sudo rkhunter --checkall.' Ubuntu 社区提供了一个 非常完善的帮助页面。Rootkit Hunter 在 GNU 通用公共许可证下获得许可,Rootkit Hunter 的源文件位于 Sourceforge 上。

更新:将 “sudo rkhunter -checkall” 更改为 “sudo rkhunter --checkall”(添加了连字符)。感谢读者在评论中提供的反馈!-rikki

17 条评论