如果您想帮助提高对开源软件安全的认识,请参与开源状况调查。

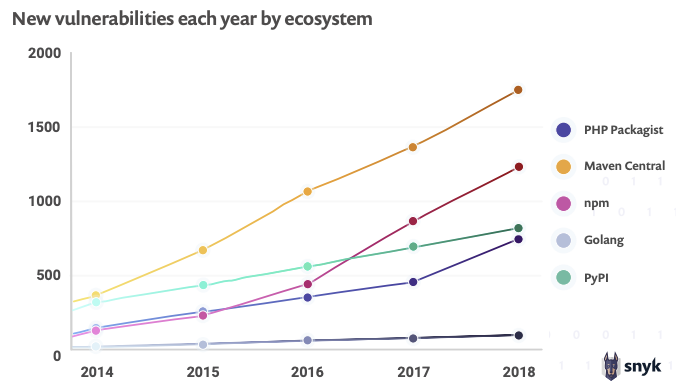

您可能会问,为什么这很重要?每年,多个生态系统中都会报告大量安全漏洞。自 2017 年以来,这份报告一直是 PyPi、Go (又名 Golang)、npm、Maven Central 和 PHP Packagist 中应用程序库安全问题的综合点。

对去年报告的分析显示,所有这些编程语言(Python、Go、Node.js、Java、PHP)的漏洞都呈快速增长趋势。作为我们研究的一部分,我们通过开源安全状况调查,向社区征集他们的观点。

来自 2019 年开源安全状况报告的按生态系统划分的漏洞图表

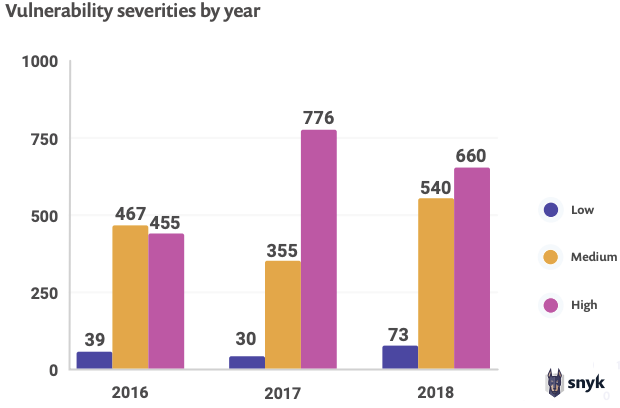

在查看漏洞时,我们不仅想了解漏洞的绝对数量,还想了解已发现漏洞的严重程度。我们看到了一个略微令人鼓舞的趋势,即报告的高严重性漏洞与中等严重性漏洞的比例转向了风险较低的中等严重性漏洞。

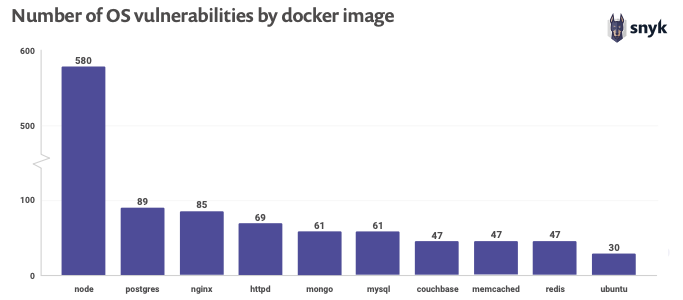

然而,正如我们似乎开始改善安全态势并降低漏洞的严重性一样,新的攻击媒介总是会出现,这就是为什么 2019 年的报告开始关注容器镜像周围的一些关键漏洞趋势。

我们查看了 Docker Hub 上一些最流行的镜像中系统库的已知漏洞。我们发现漏洞的平均数量相当高,但尤其是在这些镜像中包含的 Node.js 库往往非常容易受到攻击。如果说有什么一线希望,那就是 44% 的漏洞可以通过将基础镜像更换为漏洞较少的版本来修复。

理解开源生态系统整体安全状况的另一个关键要素是了解维护者解决报告的漏洞并提供修复所需的时间。查看 npm 中一些最流行的软件包,我们发现修复时间从 289 天到超过 2,000 天不等!

通过回复调查来促进安全研究

您对本次调查的回复有助于我的团队更好地了解我们社区面临的挑战,并指导我们的研究,从而为所有开源软件带来更好的安全改进研究。结合我们从我们平台和合作伙伴平台收集和分析的数据,我们将再次向社区发布这份免费报告。今年,我们将扩大我们的关注范围,以获得更详细的云原生技术信息,例如容器、编排工具和基础设施即代码。

点击此处参与调查,并感谢您为开源社区所做的一切。

评论已关闭。