ShellHub 是一个云服务器,允许从任何外部网络通用访问您的联网设备。使用它可以防止被防火墙或过于复杂的网络阻止,因为 ShellHub 使用 HTTP 协议来封装 SSH 协议。这种传输层允许在大多数网络上无缝使用,因为它通常可用,并且被大多数公司的防火墙规则和策略所接受。

最棒的是,ShellHub 是开源的(根据 Apache 2.0 许可证发布),并促进了开发人员和程序员的远程任务,并使访问 Linux 设备成为任何硬件架构的可能。

有关完整演示,请阅读我之前的文章《使用 HTTP 上的 SSH 绕过您的 Linux 防火墙》。在这篇后续文章中,我将介绍 0.7.0 版本 中的一些开发和新增功能。

ShellHub 提供了一种安全快捷的方式,可以从任何地方访问您的设备。它拥有强大的 社区,他们的贡献对于该工具的增长、新功能和改进至关重要。我将在下面描述 该工具代码 中已经存在(或即将存在)的一些更新。

命名空间

命名空间使您可以创建一组设备以与其他 ShellHub 用户共享。您可以在一个命名空间中放置任意数量的设备,但注册在一个命名空间中的设备不能属于另一个命名空间。

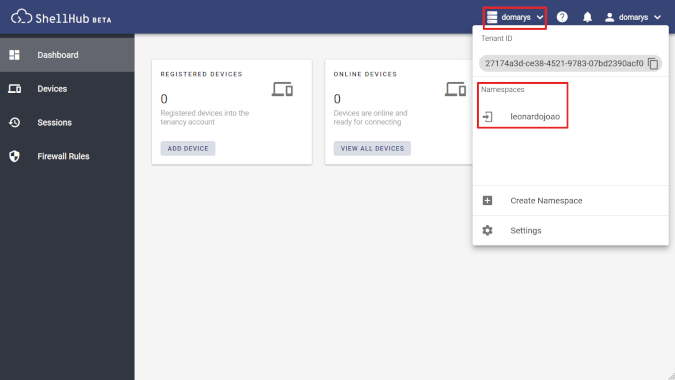

您可以通过使用仪表板右上角的按钮访问您的命名空间。在那里,您将找到用于注册设备的命名空间租户 ID,以及您创建的任何其他命名空间。您还可以创建新的命名空间并访问命名空间设置。

您可以重命名、删除和邀请其他用户加入您的命名空间。命名空间用户权限基于特权工作,具体取决于用户级别。(有关更多信息,请参阅 特权)。

(Domarys,CC BY-SA 4.0)

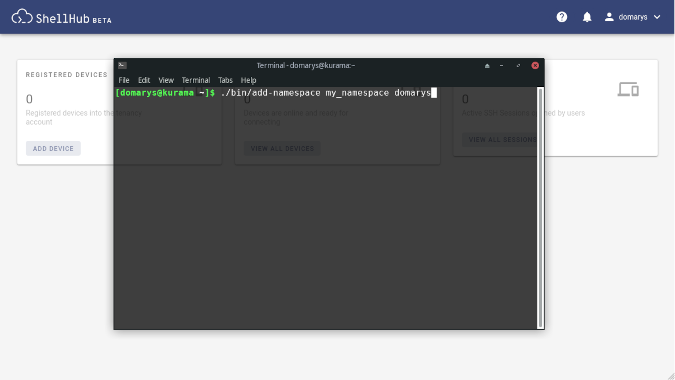

此功能在所有版本中均可用。不同之处在于,在开源版本中,您必须使用终端发出命令

./bin/add-namespace <namespace> <owner>

(Domarys,CC BY-SA 4.0)

特权

特权是组织级别的模式,用于授权 ShellHub 中的操作。这确保只有所有者具有执行潜在危险操作的权限。

有两种特权等级

- ADM: 只有命名空间所有者才具有管理员特权来运行操作。管理员可以接受和拒绝设备;查看和删除会话录制;创建、更改或删除防火墙规则;以及邀请用户加入命名空间。

- USER: 用户必须由所有者邀请。用户可以访问设备和所有者启用的命名空间中的任何信息,但不能删除设备、更改防火墙规则或观看会话录制。

会话录制

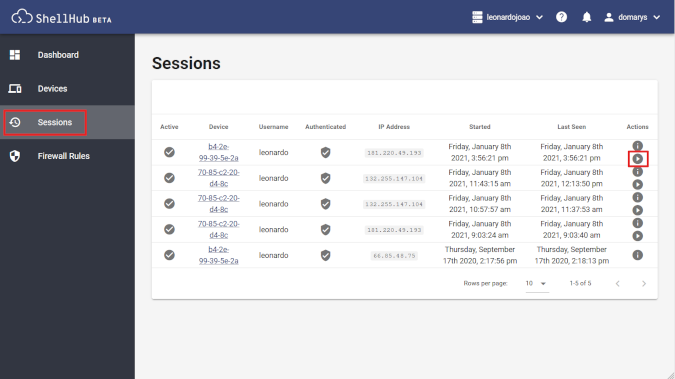

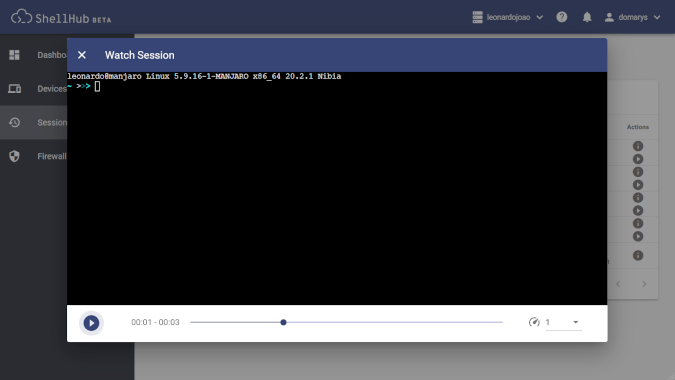

这项新功能记录用户或所有者在 ShellHub 连接中执行的所有操作。会话录制在 ShellHub Cloud 和 Enterprise 版本的仪表板中可用。

(Domarys,CC BY-SA 4.0)

会话录制功能默认开启。如果您是所有者,则可以在命名空间的设置中更改此设置。

(Domarys,CC BY-SA 4.0)

每个会话的页面都有详细信息,例如主机名、用户、身份验证、IP 地址以及会话开始和结束时间。设备的 用户 ID (UID) 在“详细信息”中可用。

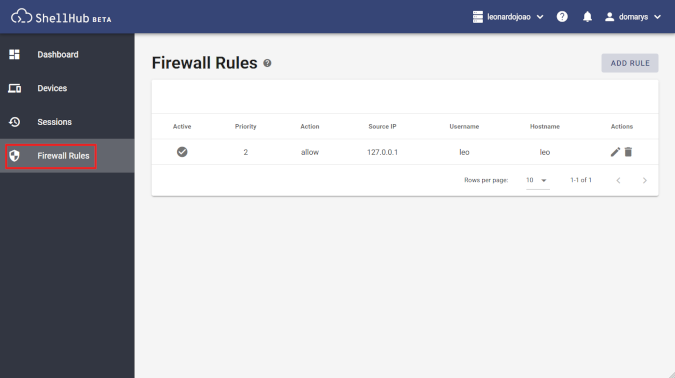

防火墙规则

(Domarys,CC BY-SA 4.0)

防火墙规则定义了 ShellHub 设备的网络流量权限(或阻止)。此功能在 Cloud 和 Enterprise 版本中可用。这些规则允许或阻止设备连接到定义的 IP、用户或主机名。规则只能由命名空间所有者设置。

除了定义规则外,ShellHub 还允许所有者设置优先级,如果需要,优先级可以阻止一组位置或允许访问被阻止集中的某个位置。

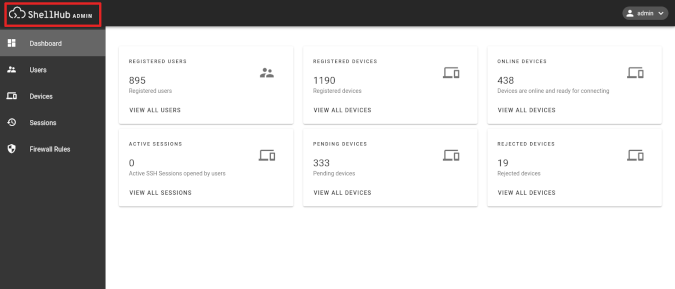

管理控制台

(Domarys,CC BY-SA 4.0)

ShellHub 开发了管理控制台,以方便用户支持。它为大型团队的管理员提供了一个简单明了的界面,用于管理和检查在 ShellHub 服务器中执行的活动。它在 Enterprise 版本中可用。

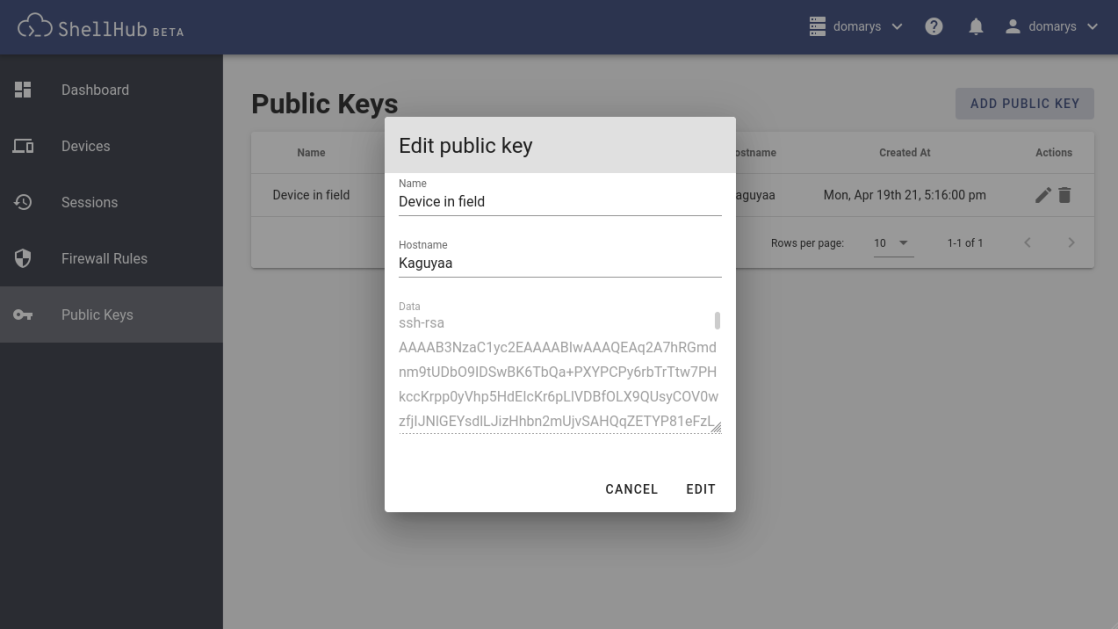

使用公钥自动访问

公钥(Domarys,CC BY-SA 4.0)

使用公钥自动连接是一项即将发布的新功能。它旨在简化拥有许多不同设备和凭据的用户的访问,因为使用公钥可以使访问更快、更安全。

ShellHub 服务器安全地保存公钥信息,并且仅将该密钥用于登录设备。它也无权访问用户的私钥或其他敏感信息。

使用公钥自动连接是 ShellHub 中最近添加的一项功能。

了解更多

在 OS Systems 的 Twitter、LinkedIn、GitHub 或 网站 上,随时了解此功能和其他新功能及更新。

1 条评论